É comum que as equipes de segurança concentrem seus melhores esforços no domínio de produção principal de uma organização. Afinal de contas, o aplicativo que carrega a maior parte do tráfego dessa organização gera receita. Os dados expostos ali são o maior alvo dos invasores. Faz sentido que proteger isso seja o mais importante, mas não é tudo.

Se você não estiver convencido, é hora de pensar um pouco como um atacante. O que pode ser alcançado ao mirar em um alvo que é (superficialmente) menos valioso? É possível que um alvo menor vulnerável possa ajudá-lo a fazer incursões para atingir o alvo principal?

Vamos descobrir.

Estratégia de ataque: Encontre os pontos fracos

Ao pensar em como entrar em uma fortaleza bem defendida, nenhum invasor inteligente iria até a porta da frente e tentaria derrubá-la. Essa não seria sua única estratégia de ataque. Em vez disso, ele tentaria encontrar os pontos fracos nas defesas.

A segurança na Web não é diferente. Isso é especialmente verdadeiro no mundo da computação em nuvem, pois as organizações de hoje estão aproveitando a portabilidade da nuvem para obter flexibilidade e fácil dimensionamento. Por exemplo, com a Linode, você pode ativar uma nova instância de um aplicativo com o simples clique de um botão.

No entanto, as conveniências da computação em nuvem precisam ser acompanhadas de práticas seguras. Em vez de adicionar funcionalidade ao aplicativo principal, que tem toda a segurança forte em torno dele, algumas subequipes de engenharia podem achar mais fácil criar um novo aplicativo e implantá-lo em um subdomínio. Com certeza, essas subequipes não estão tentando expor a organização a um ataque. No entanto, ao expandir a área de cobertura da Web da organização com novos aplicativos e subdomínios, elas estão aumentando a superfície de ataque e tornando mais difícil proteger todo o ambiente.

Lembre-se também de que as instâncias de aplicativos que não são de produção em subdomínios provavelmente precisam se comunicar com o aplicativo principal ou, pelo menos, com seu armazenamento de dados. É nesse ponto que um invasor pode encontrar um caminho de um sistema menos seguro para um sistema mais seguro.

Estratégia de defesa: Conheça seu perímetro

Vamos voltar à nossa metáfora da fortaleza. Uma das melhores maneiras de um invasor encontrar pontos fracos é explorar todo o perímetro do alvo. Portanto, se você estiver pensando como um invasor, encontrar todos os possíveis pontos de ataque é uma ótima primeira etapa para garantir que os sistemas estejam bem protegidos.

Ferramentas como a Sublist3r são projetadas para equipes de segurança e testadores de penetração. Elas o ajudam a monitorar seu perímetro e a saber o que foi implantado. No entanto, um invasor também pode usá-las para enumerar todos os subdomínios que estão em uso.

No entanto, o ponto de partida para configurar as defesas é monitorar todas as formas de acesso ao seu sistema.

Aprendendo com os erros dos outros

Recentemente, encontrei um exemplo perfeito desse tipo de situação em um site que eu estava analisando. A empresa havia se esforçado muito para garantir que seu site principal fosse bem defendido, protegido com TLS 1.3 e até mesmo certificado como compatível com PCI-DSS. Isso dá muito trabalho!

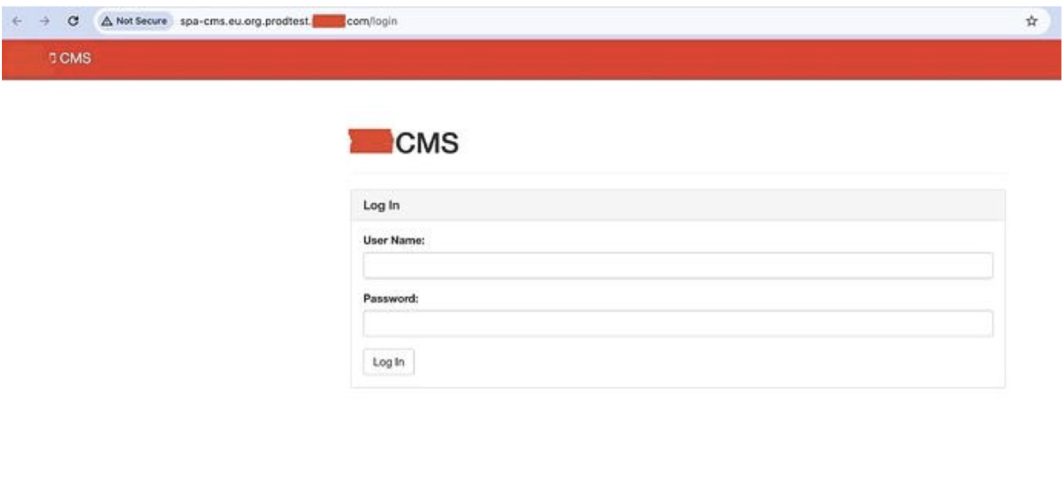

Mas... eles também executavam um sistema de gerenciamento de conteúdo em um subdomínio que nem sequer estava protegido com SSL/HTTPS. 🤦🏻♂️ Todo o tráfego para esse CMS, até mesmo a autenticação, estava sendo executado de forma totalmente transparente.

Até mesmo o Google Chrome sabe que isso é um problema e exibe o grande aviso "Not Secure" (Não seguro) na barra de URL. Como essa é uma página de login, o nome de usuário e a senha serão transmitidos em texto simples pela rede. Qualquer invasor suficientemente motivado poderia obter isso interceptando o tráfego no ISP ou no nível da rede. Em seguida, ele poderia usar essas credenciais para atacar outro sistema da mesma empresa. Quais são as chances de que algumas credenciais nesse subdomínio sejam reutilizadas em outros aplicativos da mesma empresa? Eu diria que são bem altas.

Como alternativa, o invasor pode obter acesso ao CMS e incorporar malware ou JavaScript malicioso no aplicativo, expondo posteriormente os dados do cliente quando os funcionários acessarem outros sistemas.

Foi feito um grande esforço para proteger o principal aplicativo dessa empresa, seu orgulho e alegria. O portão da frente está trancado e há guardas em todos os lugares. Enquanto isso, a porta dos fundos está totalmente aberta e ninguém a está vigiando.

Conclusão

A maioria das pessoas não acredita que os domínios de subprodução representem um grande risco. "É a segurança por meio da obscuridade", dizem elas. Esperamos que este exemplo simples tenha deixado mais claro por que essa é uma estratégia de segurança ruim. Não importa o tamanho do sistema ou do aplicativo. Se a sua empresa o implementa, ele precisa fazer parte do seu foco de segurança.

Aqui estão algumas medidas práticas que você pode tomar hoje:

- Examine seus domínios para criar um inventário de todos os subdomínios que estão em uso no momento.

- Classifique cada subdomínio de acordo com a facilidade de exploração e o impacto em seus negócios se ele for explorado.

- Implemente ferramentas de segurança para bloquear o subdomínio que é mais facilmente explorável e que mais afetaria seus negócios.

- Vá diminuindo a lista à medida que tiver os recursos e a largura de banda para isso.

Não há problema em começar protegendo seus subdomínios um pouco de cada vez. Isso certamente é melhor do que não fazer nada! Não deixe que a perfeição seja inimiga do bom. O importante é ter em mente que qualquer solução que você tenha implantado na Internet apresenta um certo grau de risco. E em qualquer lugar em que haja risco, você deve prestar atenção à segurança. Os invasores não precisam assumir o controle de toda a sua empresa para causar danos significativos, portanto, até mesmo os sistemas não críticos merecem ser tratados com a seriedade que sua empresa merece para manter a saúde contínua.

Pensar como um invasor é um ótimo começo. Ficar atento às vulnerabilidades e eliminar qualquer lugar onde alguém possa se estabelecer e ficar à espreita por algum tempo antes de expandir o ataque é um grande passo para garantir que sua empresa não se torne a próxima grande notícia sobre segurança cibernética.

Para saber mais sobre segurança, confira a extensa biblioteca de documentos e guias relacionados à segurança da Linode.

Comentários