È comune che i team di sicurezza concentrino i loro sforzi sul dominio di produzione principale di un'organizzazione. Dopo tutto, l'applicazione che trasporta il maggior traffico per l'organizzazione genera entrate. I dati esposti sono il bersaglio principale degli aggressori. È logico che la sicurezza sia la cosa più importante, ma non è tutto.

Se non siete convinti, allora è il momento di pensare un po' come un attaccante. Che cosa si potrebbe ottenere puntando a un obiettivo (in apparenza) meno prezioso? È possibile che un obiettivo meno vulnerabile possa aiutarvi a fare breccia per raggiungere l'obiettivo principale?

Scopriamolo.

Strategia di attacco: Trovare i punti deboli

Quando si pensa a come entrare in una fortezza ben difesa, nessun attaccante intelligente si avvicinerebbe alla porta d'ingresso e cercherebbe di abbatterla. Questa non sarebbe la loro unica strategia di attacco. Cercherebbe invece di trovare i punti deboli delle difese.

La sicurezza web non è diversa. Ciò è particolarmente vero nel mondo del cloud computing, in quanto le organizzazioni odierne sfruttano la portabilità del cloud per la flessibilità e la facilità di scalabilità. Ad esempio, con Linode è possibile avviare una nuova istanza di un'applicazione con un semplice clic.

Tuttavia, le comodità del cloud computing devono essere accompagnate da pratiche sicure. Piuttosto che aggiungere funzionalità all'applicazione principale, che dispone di una solida sicurezza, alcuni sottogruppi di ingegneri potrebbero trovare più semplice creare una nuova applicazione e distribuirla in un sottodominio. Certo, questi sottogruppi non stanno cercando di esporre l'organizzazione a un attacco. Tuttavia, espandendo l'impronta web dell'organizzazione con nuove applicazioni e sottodomini, aumentano la superficie di attacco e rendono più difficile la protezione dell'intero ambiente.

Tenete presente anche che le istanze delle applicazioni non di produzione sui sottodomini probabilmente devono comunicare con l'applicazione principale o almeno con il suo datastore. È qui che un aggressore può trovare un percorso da un sistema meno sicuro a un sistema più sicuro.

Strategia di difesa: Conoscere il perimetro

Torniamo alla metafora della fortezza. Uno dei modi migliori per un attaccante di trovare punti deboli è quello di esplorare l'intero perimetro dell'obiettivo. Quindi, se pensate come un aggressore, individuare tutti i possibili punti di attacco è un ottimo primo passo per assicurarsi che i sistemi siano ben protetti.

Strumenti come Sublist3r sono progettati per i team di sicurezza e i penetration tester. Aiutano a monitorare il perimetro e a sapere cosa è stato distribuito. Tuttavia, un aggressore può anche usarli per enumerare tutti i sottodomini in uso.

Tuttavia, il punto di partenza per impostare le difese è monitorare tutte le vie di accesso al sistema.

Imparare dagli errori degli altri

Di recente mi sono imbattuto in un esempio perfetto di questo tipo di situazione con un sito che stavo analizzando. L'azienda si era impegnata a fondo per garantire che il suo sito principale fosse ben difeso, protetto con TLS 1.3 e persino certificato come conforme agli standard PCI-DSS. È un sacco di lavoro!

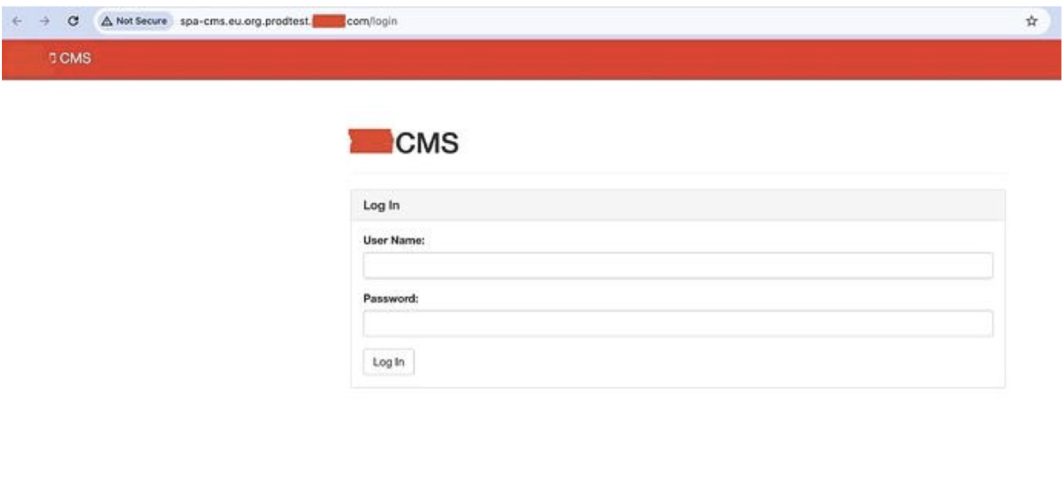

Ma... gestivano anche un sistema di gestione dei contenuti su un sottodominio che non era nemmeno protetto da SSL/HTTPS. 🤦🏻♂️ Tutto il traffico verso questo CMS, persino l'autenticazione, avveniva in chiaro.

Persino Google Chrome sa che si tratta di un problema e mette il grande avviso "Non sicuro" sulla barra degli URL. Trattandosi di una pagina di login, il nome utente e la password vengono trasmessi in chiaro sul filo. Qualsiasi aggressore sufficientemente motivato potrebbe ottenerli intercettando il traffico a livello di ISP o di rete. Quindi, potrebbe utilizzare queste credenziali per attaccare un altro sistema della stessa azienda. Quali sono le probabilità che alcune credenziali di questo sottodominio siano riutilizzate in altre applicazioni della stessa azienda? Direi che sono piuttosto alte.

In alternativa, l'aggressore potrebbe ottenere l'accesso al CMS e incorporare malware o JavaScript dannoso nell'applicazione, esponendo successivamente i dati dei clienti quando i dipendenti accedono ad altri sistemi.

Sono stati compiuti molti sforzi per mettere in sicurezza l'applicazione principale di questa azienda, il suo fiore all'occhiello. Il cancello d'ingresso è chiuso e le guardie sono appostate ovunque. Nel frattempo, la porta sul retro è spalancata e nessuno la controlla.

Conclusione

La maggior parte delle persone non pensa che i domini di sottoproduzione rappresentino un rischio enorme. "È la sicurezza attraverso l'oscurità", dicono. Speriamo che questo semplice esempio abbia chiarito il motivo per cui si tratta di una strategia di sicurezza inadeguata. Non importa quanto sia piccolo il sistema o l'applicazione. Se la vostra azienda lo utilizza, allora deve rientrare tra le vostre priorità di sicurezza.

Ecco alcune misure pratiche che potete adottare oggi stesso:

- Eseguite una scansione dei vostri domini per creare un inventario di tutti i sottodomini attualmente in uso.

- Classificate ogni sottodominio in base alla facilità di sfruttamento e all'impatto sulla vostra azienda in caso di sfruttamento.

- Implementate strumenti di sicurezza per bloccare il sottodominio più facilmente sfruttabile e che avrebbe un impatto maggiore sulla vostra attività.

- Scorrete l'elenco man mano che avete le risorse e la larghezza di banda per farlo.

È possibile iniziare a proteggere i sottodomini un po' alla volta. È sicuramente meglio che non fare nulla! Non lasciate che la perfezione sia nemica del bene. L'importante è tenere presente che qualsiasi soluzione implementata in Internet introduce un certo grado di rischio. E ovunque ci sia un rischio, è necessario prestare attenzione alla sua sicurezza. Non è necessario che gli aggressori prendano il controllo dell'intera azienda per causare danni significativi, quindi anche i sistemi non critici meritano di essere trattati con la serietà che la vostra azienda merita per continuare a godere di buona salute.

Pensare come un aggressore è un ottimo inizio. Rimanere vigili sulle vulnerabilità ed eliminare tutti i luoghi in cui qualcuno potrebbe prendere piede e rimanere in agguato per un po' prima di espandere l'attacco è un passo enorme per garantire che la vostra azienda non diventi la prossima grande notizia di cybersecurity.

Per saperne di più sulla sicurezza, consultare l'ampia biblioteca di Linode di documenti e guide sulla sicurezza.

Commenti