Il est courant que les équipes de sécurité concentrent leurs efforts sur le principal domaine de production d'une organisation. Après tout, c'est l'application qui génère le plus de trafic au sein de l'organisation et qui génère des revenus. Les données qui y sont exposées sont la principale cible des attaquants. Il est logique que la sécurisation de ce domaine soit la chose la plus importante, mais ce n'est pas tout.

Si vous n'êtes pas convaincu, il est temps de penser un peu comme un attaquant. Que peut-on accomplir en visant une cible qui a (à première vue) moins de valeur ? Est-il possible qu'une cible vulnérable de moindre importance puisse vous aider à atteindre la cible principale ?

Découvrons-le.

Stratégie d'attaque : Trouver les points faibles

Lorsqu'il s'agit de savoir comment pénétrer dans une forteresse bien défendue, aucun attaquant intelligent ne s'approcherait de la porte d'entrée pour essayer de la défoncer. Ce ne serait pas sa seule stratégie d'attaque. Il essaierait plutôt de trouver les points faibles de la défense.

Il en va de même pour la sécurité sur le web. C'est particulièrement vrai dans le monde de l'informatique en nuage, car les organisations d'aujourd'hui tirent parti de la portabilité de l'informatique en nuage pour la flexibilité et la facilité de mise à l'échelle. Par exemple, avec Linode, vous pouvez démarrer une nouvelle instance d'une application en cliquant simplement sur un bouton.

Toutefois, les avantages de l'informatique en nuage doivent s'accompagner de pratiques sécurisées. Plutôt que d'ajouter des fonctionnalités à l'application principale, qui bénéficie d'une sécurité renforcée, certaines sous-équipes d'ingénieurs peuvent juger plus facile de créer une nouvelle application et de la déployer dans un sous-domaine. Bien sûr, ces sous-équipes n'essaient pas d'exposer leur organisation à une attaque. Cependant, en étendant l'empreinte web de leur organisation avec de nouvelles applications et de nouveaux sous-domaines, elles augmentent la surface d'attaque et rendent plus difficile la sécurisation de l'ensemble de l'environnement.

N'oubliez pas non plus que les instances d'applications non productives sur les sous-domaines ont probablement besoin de communiquer avec l'application principale ou au moins avec son magasin de données. C'est là qu'un attaquant peut trouver un chemin d'accès d'un système moins sûr vers un système plus sûr.

Stratégie de défense : Connaître son périmètre

Revenons à notre métaphore de la forteresse. L'un des meilleurs moyens pour un attaquant de trouver des faiblesses consiste à explorer l'ensemble du périmètre de la cible. Donc, si vous pensez comme un attaquant, trouver tous les points d'attaque possibles est une excellente première étape pour s'assurer que les systèmes sont bien sécurisés.

Des outils comme Sublist3r sont conçus pour les équipes de sécurité et les testeurs de pénétration. Ils vous aident à surveiller votre périmètre et à savoir ce qui a été déployé. Cependant, un attaquant peut également les utiliser pour énumérer tous les sous-domaines utilisés.

Néanmoins, le point de départ de la mise en place de défenses consiste à surveiller toutes les voies d'accès à votre système.

Apprendre des erreurs des autres

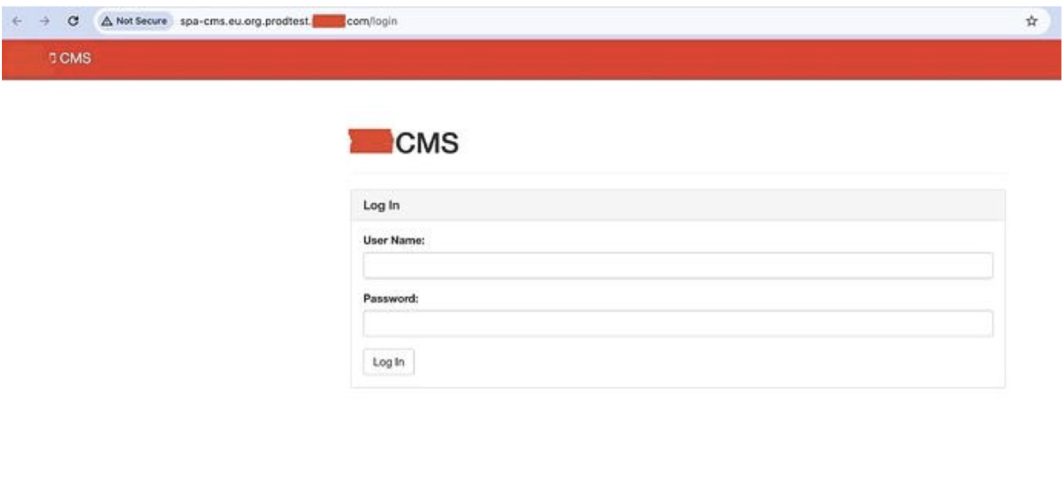

J'ai récemment rencontré un exemple parfait de ce type de situation avec un site que j'analysais. L'entreprise s'était donné beaucoup de mal pour s'assurer que son site principal était bien défendu, sécurisé avec TLS 1.3, et même certifié conforme à la norme PCI-DSS. C'est beaucoup de travail !

Mais... ils utilisaient également un système de gestion de contenu sur un sous-domaine qui n'était même pas sécurisé par SSL/HTTPS. 🤦🏻♂️ Tout le trafic vers ce CMS - même l'authentification - s'effectuait en clair.

Même Google Chrome sait qu'il s'agit d'un problème et affiche l'avertissement "Non sécurisé" dans la barre d'URL. Comme il s'agit d'une page de connexion, le nom d'utilisateur et le mot de passe sont transmis en texte clair sur le réseau. Tout attaquant suffisamment motivé pourrait les obtenir en interceptant le trafic au niveau du fournisseur d'accès ou du réseau. Il pourrait ensuite utiliser ces informations d'identification pour attaquer un autre système appartenant à la même entreprise. Quelles sont les chances que certaines informations d'identification de ce sous-domaine soient réutilisées dans d'autres applications au sein de la même entreprise ? Je dirais qu'elles sont assez élevées.

Le pirate peut également accéder au CMS et intégrer un logiciel malveillant ou un JavaScript malveillant dans l'application, exposant ainsi les données des clients lorsque les employés accèdent à d'autres systèmes.

Beaucoup d'efforts ont été déployés pour sécuriser l'application principale de cette entreprise, sa fierté et sa joie. La porte d'entrée est verrouillée et des gardes sont postés partout. En revanche, la porte arrière est grande ouverte et personne ne la surveille.

Conclusion

La plupart des gens ne pensent pas que les domaines de sous-production représentent un risque énorme. "C'est la sécurité par l'obscurité", disent-ils. J'espère que ce simple exemple a permis de mieux comprendre pourquoi il s'agit d'une mauvaise stratégie de sécurité. La taille du système ou de l'application importe peu. Si votre entreprise le déploie, il doit faire partie de vos préoccupations en matière de sécurité.

Voici quelques mesures pratiques que vous pouvez prendre dès aujourd'hui :

- Analysez vos domaines pour créer un inventaire de tous les sous-domaines actuellement utilisés.

- Classez chaque sous-domaine en fonction de sa facilité d'exploitation et de son impact sur votre entreprise en cas d'exploitation.

- Déployez des outils de sécurité pour verrouiller le sous-domaine qui est le plus facilement exploitable et qui aurait le plus d'impact sur votre entreprise.

- Descendez dans la liste au fur et à mesure que vous disposez des ressources et de la largeur de bande nécessaires.

Vous pouvez commencer par sécuriser vos sous-domaines petit à petit. C'est certainement mieux que de ne rien faire du tout ! Ne laissez pas la perfection être l'ennemi du bien. L'important est de garder à l'esprit que toutes les solutions que vous avez déployées sur l'internet présentent un certain degré de risque. Et partout où il y a un risque, vous devez prêter attention à la sécurité. Les attaquants n'ont pas besoin de prendre le contrôle de l'ensemble de votre entreprise pour causer des dommages significatifs, de sorte que même les systèmes non critiques méritent d'être traités avec le sérieux que votre entreprise mérite pour rester en bonne santé.

Penser comme un attaquant est un bon début. Rester attentif aux vulnérabilités et déraciner tout endroit où quelqu'un pourrait s'implanter et rôder pendant un certain temps avant d'étendre son attaque est un grand pas en avant pour s'assurer que votre entreprise ne devienne pas la prochaine grande histoire de la cybersécurité.

Pour en savoir plus sur la sécurité, consultez la vaste bibliothèque de documents et de guides sur la sécurité de Linode.

Commentaires