Es habitual que los equipos de seguridad centren sus mejores esfuerzos en el dominio de producción principal de una organización. Después de todo, la aplicación que soporta la mayor parte del tráfico de esa organización genera ingresos. Los datos expuestos allí son el mayor objetivo de los atacantes. Tiene sentido que asegurar esto sea lo más importante, pero no lo es todo.

Si no estás convencido, es hora de que pienses un poco como un atacante. ¿Qué se podría conseguir apuntando a un objetivo que es (en apariencia) menos valioso? ¿Es posible que un objetivo vulnerable de menor valor pueda ayudarte a hacer incursiones para alcanzar el objetivo principal?

Averigüémoslo.

Estrategia de ataque: Encontrar los puntos débiles

Al pensar en cómo entrar en una fortaleza bien defendida, ningún atacante inteligente se dirigiría directamente a la puerta principal e intentaría derribarla. Esta no sería su única estrategia de ataque. En su lugar, intentaría encontrar los puntos débiles de las defensas.

La seguridad web no es diferente. Esto es especialmente cierto en el mundo de la computación en nube, ya que las organizaciones de hoy en día están aprovechando la portabilidad de la nube para la flexibilidad y el escalado fácil. Por ejemplo, con Linode, puedes crear una nueva instancia de una aplicación con solo pulsar un botón.

Sin embargo, las comodidades de la computación en nube deben ir acompañadas de prácticas seguras. En lugar de añadir funcionalidad a la aplicación principal, que cuenta con toda la seguridad sólida a su alrededor, algunos subequipos de ingeniería pueden encontrar más fácil crear una nueva aplicación y desplegarla en un subdominio. Por supuesto, estos subequipos no están tratando de exponer a su organización a un ataque. Sin embargo, al ampliar la huella web de su organización con nuevas aplicaciones y subdominios, están aumentando la superficie de ataque y haciendo más difícil asegurar todo el entorno.

Ten en cuenta también que las instancias de aplicaciones no productivas en subdominios probablemente necesiten comunicarse con la aplicación principal o al menos con su almacén de datos. Aquí es donde un atacante puede encontrar un camino desde un sistema menos seguro a un sistema más seguro.

Estrategia de defensa: Conozca su perímetro

Volvamos a nuestra metáfora de la fortaleza. Una de las mejores formas que tiene un atacante de encontrar puntos débiles es explorar todo el perímetro del objetivo. Así que, si piensas como un atacante, encontrar todos los posibles puntos de ataque es un gran primer paso para asegurarte de que los sistemas están bien protegidos.

Herramientas como Sublist3r están diseñadas para equipos de seguridad y probadores de penetración. Te ayudan a monitorizar tu perímetro y saber qué se ha desplegado. Sin embargo, un atacante también puede utilizarlas para enumerar todos los subdominios que están en uso.

No obstante, el punto de partida para establecer defensas es controlar todas las vías de entrada a su sistema.

Aprender de los errores ajenos

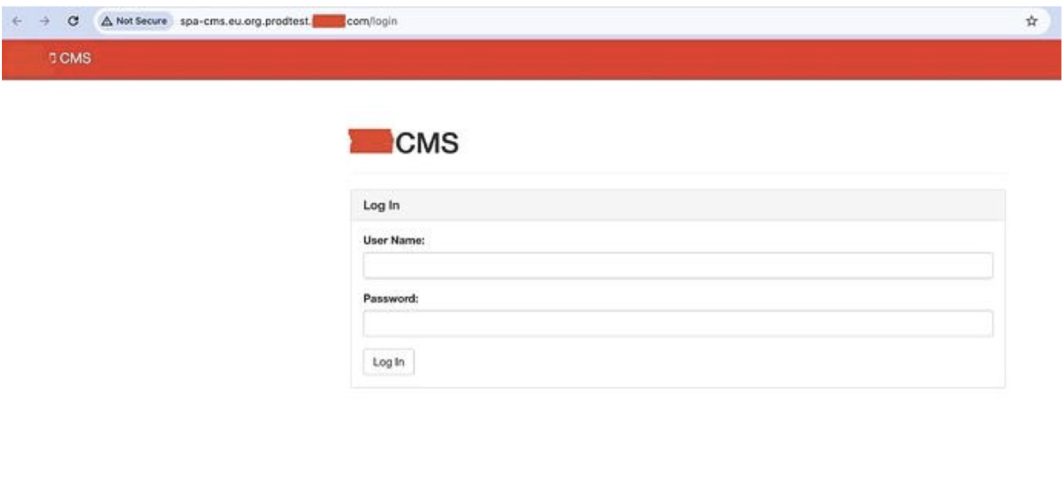

Hace poco me encontré con un ejemplo perfecto de este tipo de situación en un sitio que estaba analizando. La empresa se había tomado muchas molestias para asegurarse de que su sitio principal estuviera bien defendido, protegido con TLS 1.3 e incluso certificado como conforme con PCI-DSS. ¡Eso es mucho trabajo!

Pero... también ejecutaban un sistema de gestión de contenidos en un subdominio que ni siquiera estaba protegido con SSL/HTTPS. 🤦🏻♂️ Todo el tráfico a este CMS -incluso la autenticación- se ejecutaba completamente en claro.

Incluso Google Chrome sabe que esto es un problema, y pone la gran advertencia "No seguro" en la barra de URL. Dado que se trata de una página de inicio de sesión, el nombre de usuario y la contraseña se transmitirán en texto plano a través del cable. Cualquier atacante suficientemente motivado podría conseguirlo interceptando el tráfico a nivel de ISP o de red. Entonces, podrían utilizar esas credenciales para atacar otro sistema propiedad de la misma empresa. ¿Cuáles son las posibilidades de que algunas credenciales de este subdominio se reutilicen en otras aplicaciones dentro de la misma empresa? Yo diría que son bastante altas.

Alternativamente, el atacante podría obtener acceso al CMS e incrustar malware o JavaScript malicioso en la aplicación, exponiendo posteriormente los datos de los clientes cuando los empleados accedan a otros sistemas.

Se ha hecho un gran esfuerzo para asegurar la aplicación principal de esta empresa, su orgullo y alegría. La puerta principal está cerrada y hay guardias por todas partes. Mientras tanto, la puerta trasera está abierta de par en par y nadie la vigila.

Conclusión

La mayoría de la gente no cree que los dominios de subproducción supongan un gran riesgo. "Es seguridad a través de la oscuridad", dicen. Esperemos que este sencillo ejemplo haya aclarado por qué es una mala estrategia de seguridad. No importa lo pequeño que sea el sistema o la aplicación. Si su empresa lo utiliza, entonces debe formar parte de su enfoque de seguridad.

He aquí algunas medidas prácticas que puede tomar hoy mismo:

- Escanee sus dominios para crear un inventario de todos los subdominios que están actualmente en uso.

- Clasifique cada subdominio en función de su facilidad de explotación y del impacto que tendría en su empresa si fuera explotado.

- Despliegue herramientas de seguridad para bloquear el subdominio más fácilmente explotable y que más afectaría a su negocio.

- Vaya bajando en la lista a medida que disponga de los recursos y el ancho de banda necesarios.

Está bien empezar asegurando los subdominios poco a poco. Es mejor que no hacer nada en absoluto. No dejes que la perfección sea enemiga de lo bueno. Lo importante es tener en cuenta que cualquier solución que hayas desplegado en Internet introduce cierto grado de riesgo. Y dondequiera que haya riesgo, hay que prestar atención a su seguridad. Los atacantes no necesitan apoderarse de toda su empresa para causar daños significativos, por lo que incluso los sistemas no críticos merecen ser tratados con la gravedad que su empresa merece para gozar de una salud continuada.

Pensar como un atacante es un buen comienzo. Mantenerse alerta ante las vulnerabilidades y eliminar cualquier lugar en el que alguien pueda afianzarse y acechar durante un tiempo antes de ampliar su ataque es un gran paso para garantizar que su empresa no se convierta en la próxima gran noticia sobre ciberseguridad.

Para obtener más información sobre seguridad, consulte la amplia biblioteca de documentos y guías de Linode relacionados con la seguridad.

Comentarios