Es ist üblich, dass Sicherheitsteams ihre Bemühungen auf die primäre Produktionsdomäne eines Unternehmens konzentrieren. Schließlich generiert die Anwendung, die den meisten Datenverkehr für das Unternehmen verursacht, auch die Einnahmen. Die dort exponierten Daten sind das größte Ziel für Angreifer. Es ist logisch, dass die Sicherung dieses Bereichs am wichtigsten ist, aber er ist nicht alles.

Wenn Sie davon nicht überzeugt sind, sollten Sie sich ein wenig in die Lage eines Angreifers versetzen. Was könnte man erreichen, wenn man ein Ziel anvisiert, das (oberflächlich betrachtet) weniger wertvoll ist? Ist es möglich, dass ein verwundbares, weniger wertvolles Ziel Ihnen dabei helfen kann, zum Hauptziel vorzudringen?

Finden wir es heraus.

Angriffsstrategie: Finden Sie die Schwachstellen

Wenn man darüber nachdenkt, wie man in eine gut verteidigte Festung eindringen kann, würde kein intelligenter Angreifer direkt auf die Eingangstür zugehen und versuchen, sie einzuschlagen. Dies wäre nicht ihre einzige Angriffsstrategie. Stattdessen würden sie versuchen, die Schwachstellen in den Verteidigungsanlagen zu finden.

Das ist bei der Web-Sicherheit nicht anders. Dies gilt insbesondere für die Welt des Cloud Computing, da die Unternehmen von heute die Portabilität der Cloud für Flexibilität und einfache Skalierung nutzen. Bei Linode können Sie beispielsweise mit einem einfachen Mausklick eine neue Instanz einer Anwendung einrichten.

Die Annehmlichkeiten des Cloud-Computing müssen jedoch mit sicheren Praktiken einhergehen. Anstatt der Hauptanwendung, die über alle Sicherheitsvorkehrungen verfügt, neue Funktionen hinzuzufügen, ist es für einige Unterteams einfacher, eine neue Anwendung zu entwickeln und sie in einer Subdomäne bereitzustellen. Natürlich versuchen diese Unterteams nicht, ihr Unternehmen einem Angriff auszusetzen. Indem sie jedoch den Web-Footprint ihrer Organisation mit neuen Anwendungen und Subdomains erweitern, vergrößern sie die Angriffsfläche und erschweren die Sicherung der gesamten Umgebung.

Bedenken Sie auch, dass nicht produktive Anwendungsinstanzen auf Subdomänen wahrscheinlich mit der Hauptanwendung oder zumindest mit deren Datenspeicher kommunizieren müssen. Hier kann ein Angreifer einen Weg von einem weniger sicheren System in ein sichereres System finden.

Verteidigungsstrategie: Kenne deine Grenzen

Kehren wir zu unserer Festungsmetapher zurück. Eine der besten Möglichkeiten für einen Angreifer, Schwachstellen zu finden, besteht darin, den gesamten Umkreis des Ziels auszukundschaften. Wenn Sie also wie ein Angreifer denken, dann ist das Aufspüren aller möglichen Angriffspunkte ein guter erster Schritt, um sicherzustellen, dass die Systeme gut gesichert sind.

Tools wie Sublist3r sind für Sicherheitsteams und Penetrationstester konzipiert. Sie helfen Ihnen, Ihre Umgebung zu überwachen und zu wissen, was eingesetzt wurde. Ein Angreifer kann sie jedoch auch nutzen, um alle genutzten Subdomains aufzuzählen.

Nichtsdestotrotz besteht der Ausgangspunkt für die Einrichtung von Schutzmaßnahmen darin, alle Zugangswege zu Ihrem System zu überwachen.

Aus den Fehlern anderer lernen

Ein perfektes Beispiel für diese Art von Situation habe ich kürzlich bei einer von mir analysierten Website erlebt. Das Unternehmen hatte große Anstrengungen unternommen, um sicherzustellen, dass seine Hauptseite gut geschützt, mit TLS 1.3 gesichert und sogar als PCI-DSS-konform zertifiziert war. Das ist eine Menge Arbeit!

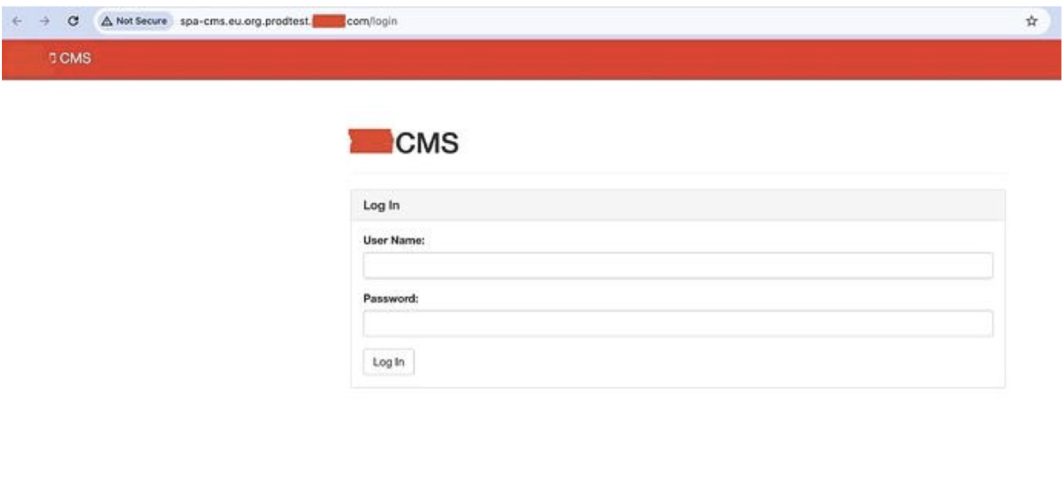

Aber... sie betrieben auch ein Content Management System auf einer Subdomain, die nicht einmal mit SSL/HTTPS gesichert war. 🤦🏻♂️ Der gesamte Datenverkehr zu diesem CMS - sogar die Authentifizierung - lief völlig ungesichert.

Selbst Google Chrome weiß, dass dies ein Problem ist, und zeigt in der URL-Leiste die große Warnung "Nicht sicher" an. Da es sich um eine Anmeldeseite handelt, werden der Benutzername und das Passwort im Klartext über die Leitung übertragen. Jeder hinreichend motivierte Angreifer könnte dies herausfinden, indem er den Datenverkehr auf ISP- oder Netzwerkebene abfängt. Dann könnten sie diese Anmeldedaten verwenden, um ein anderes System desselben Unternehmens anzugreifen. Wie hoch ist die Wahrscheinlichkeit, dass einige Anmeldeinformationen auf dieser Subdomäne in anderen Anwendungen desselben Unternehmens wiederverwendet werden? Ich würde sagen, sie ist ziemlich hoch.

Alternativ könnte sich der Angreifer Zugang zum CMS verschaffen und Schadsoftware oder bösartiges JavaScript in die Anwendung einbetten, wodurch Kundendaten preisgegeben werden, wenn Mitarbeiter auf andere Systeme zugreifen.

Es wurden große Anstrengungen unternommen, um die Hauptanwendung dieses Unternehmens, seinen ganzen Stolz, zu sichern. Das Eingangstor ist verschlossen und überall sind Wachen postiert. Die Hintertür hingegen steht weit offen, und niemand beobachtet sie.

Fazit

Die meisten Leute glauben nicht, dass Subproduktionsdomänen ein großes Risiko darstellen. "Das ist Sicherheit durch Unklarheit", sagen sie. Ich hoffe, dieses einfache Beispiel hat klarer gemacht, warum das eine schlechte Sicherheitsstrategie ist. Es spielt keine Rolle, wie klein das System oder die Anwendung ist. Wenn Ihr Unternehmen es einsetzt, muss es Teil Ihres Sicherheitsfokus sein.

Hier sind einige praktische Schritte, die Sie heute unternehmen können:

- Scannen Sie Ihre Domains, um ein Inventar aller derzeit genutzten Subdomains zu erstellen.

- Ordnen Sie jede Subdomain sowohl nach ihrer leichten Ausnutzbarkeit als auch nach ihren Auswirkungen auf Ihr Unternehmen ein, wenn sie ausgenutzt wird.

- Setzen Sie Sicherheitstools ein, um die Subdomain zu sperren, die am leichtesten ausgenutzt werden kann und Ihr Unternehmen am meisten beeinträchtigen würde.

- Arbeiten Sie sich in der Liste nach unten vor, wenn Sie über die entsprechenden Ressourcen und die nötige Bandbreite verfügen.

Es ist in Ordnung, wenn Sie damit beginnen, Ihre Subdomänen nach und nach zu sichern. Das ist auf jeden Fall besser, als gar nichts zu tun! Lassen Sie die Perfektion nicht zum Feind des Guten werden. Wichtig ist, dass Sie sich darüber im Klaren sind, dass jede Lösung, die Sie im Internet einsetzen, ein gewisses Risiko birgt. Und überall dort, wo Risiken bestehen, sollten Sie auf die Sicherheit achten. Angreifer müssen nicht gleich Ihr ganzes Unternehmen übernehmen, um erheblichen Schaden anzurichten. Daher sollten auch nicht kritische Systeme mit der Ernsthaftigkeit behandelt werden, die Ihr Unternehmen verdient, um weiterhin gesund zu bleiben.

Es ist ein guter Anfang, wie ein Angreifer zu denken. Wachsam auf Schwachstellen zu achten und alle Stellen zu beseitigen, an denen jemand Fuß fassen und sich eine Weile verstecken könnte, bevor er seinen Angriff ausweitet, ist ein großer Schritt, um sicherzustellen, dass Ihr Unternehmen nicht zur nächsten großen Cybersecurity-Story wird.

Um mehr über Sicherheit zu erfahren, schauen Sie sich Linodes umfangreiche Bibliothek mit sicherheitsrelevanten Dokumenten und Anleitungen an.

Kommentare