Dieser Beitrag ist der letzte Teil unserer Cloud Computing Foundations-Serie. Bauen Sie Ihre Fähigkeiten weiter aus, indem Sie unseren Cloud Computing durch unseren Zertifizierungskurs.

Einer der wichtigsten Aspekte des Entwicklungszyklus ist das Verständnis dafür, wie die Hosting-Umgebung, in der unsere Webanwendungen laufen, gesichert werden kann. Unsere Server lassen eingehende Verbindungen von externen Systemen über bestimmte Ports zu, wenn wir eine Webanwendung bereitstellen. Server-Ports identifizieren den ein- und ausgehenden Netzwerkverkehr.

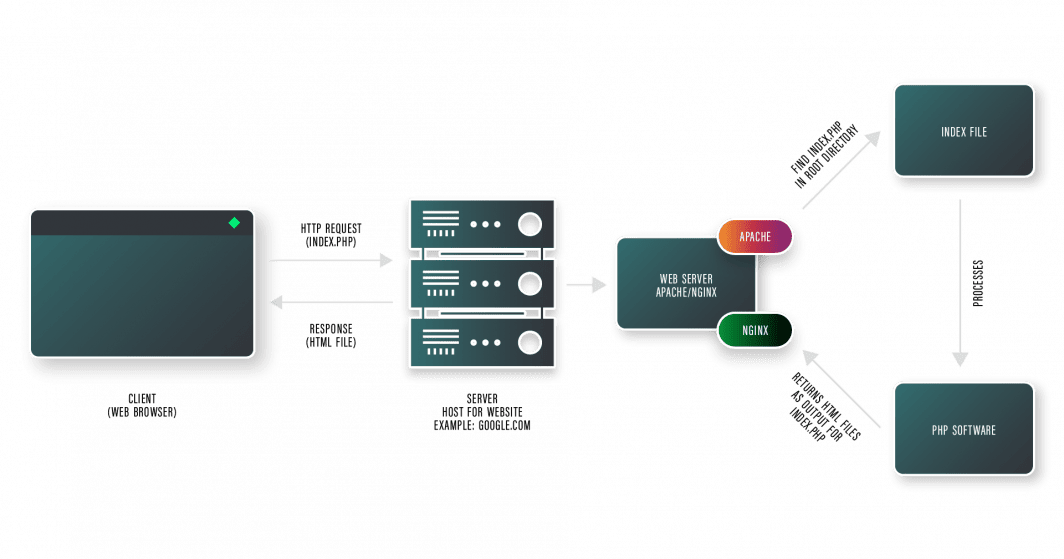

Um die Schwachstellen von Servern zu verstehen, müssen wir uns überlegen, wo die Kommunikation stattfindet.

Im obigen Beispiel:

- Ein Client (links), in der Regel ein Webbrowser, sendet eine HTTP-Anfrage an den Server.

- Der Server empfängt die HTTP-Anfrage und verarbeitet sie.

- Der Domänenname wird bei einem oder mehreren Domänennamenservern abgefragt, die in der Regel von der Registrierungsstelle für Domänennamen verwaltet werden.

- Der Server ruft den angeforderten Inhalt ab oder erzeugt ihn und sendet eine HTTP-Antwort an den Client zurück.

- Der Client empfängt die Antwort und rendert den Inhalt.

Während dieses Prozesses können in bestimmten Fällen Verbindungen zu unseren Servern von böswilligen Computern hergestellt werden, die versuchen, Schwachstellen in unseren Serverkonfigurationen auszunutzen. Es gibt viele Gründe, warum ein Server ausgenutzt werden kann.

Werfen wir einen Blick auf einige gängige Serverangriffe.

Verteilte Denial-of-Service-Angriffe (DDoS)

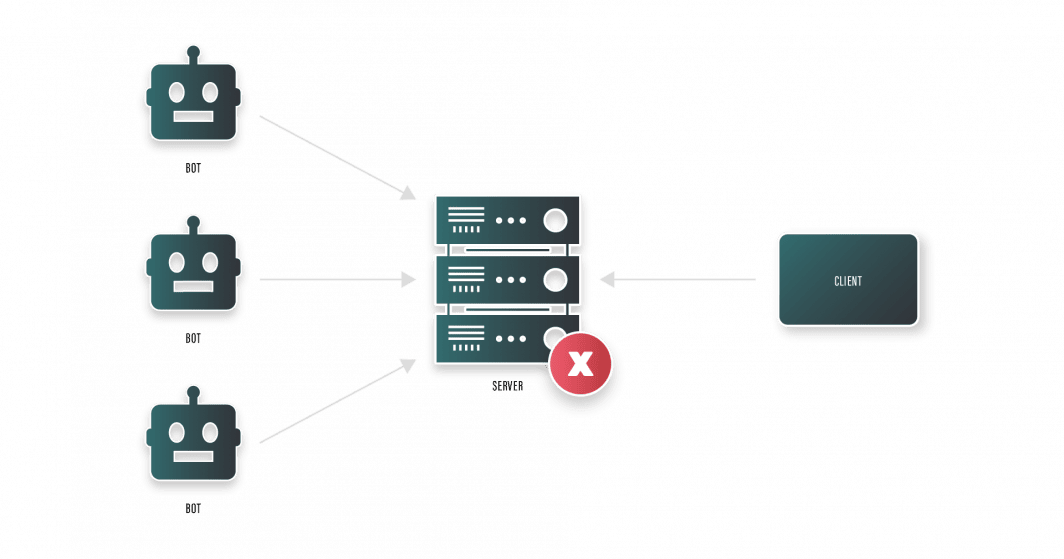

Bei einem DDoS-Angriff (Distributed Denial of Service) versucht ein Angreifer, einen Zielserver mit einer Flut von HTTP-Anfragen zu überlasten. Dies wird auch als HTTP-Flood-Angriff bezeichnet. Denken Sie daran, dass unsere Server jedes Mal, wenn wir eine HTTP-Anfrage stellen, die Aufgabe haben, die Anfrage zu beantworten. Wenn unsere Server nicht über die Ressourcenkapazität verfügen, um die Anzahl der gleichzeitig eingehenden Anfragen zu bewältigen, kommt der Webserver zum Stillstand oder stürzt ab. Jede weitere HTTP-Anfrage wird fehlschlagen, so dass der Webserver nicht mehr erreichbar ist.

DDoS-Angriffe werden im Allgemeinen über Botnetze durchgeführt. Botnets sind ein Netzwerk von Geräten, die mit bösartiger Software, auch Malware genannt, infiziert sind, die speziell darauf ausgelegt ist, eine Flut von HTTP-Anfragen an einen Zielcomputer zu senden.

Die obige Abbildung gibt einen Überblick über die Funktionsweise von HTTP-Flood-Angriffen. Auf der rechten Seite stellt der Client eine Anfrage an den Server, aber da mehrere Bots ebenfalls Anfragen an den Server stellen und so die Ressourcen des Servers auslasten, kann der Client keine Verbindung zum Server herstellen.

Verzeichnis Traversal

Ein Directory Traversal ist ein weiterer gängiger Exploit, der in der Regel auf schlecht konfigurierte Server abzielt. Alle Web-Dateien werden direkt aus dem Web-Root-Verzeichnis bereitgestellt. Benutzer, die sich über HTTP-Webanfragen mit unseren Servern verbinden, sollten nur auf bestimmte Dateien aus dem Web-Root-Verzeichnis zugreifen können, ohne in der Lage zu sein, zu Dateien aus Ordnern zu navigieren oder diese auszuführen, die in der Verzeichnisstruktur höher liegen. In diesem Fall könnte ein Angreifer Zugriff auf kritische System- und Konfigurationsdateien erlangen und auf dem Server Schaden anrichten.

Das obige Bild zeigt, wie dieser Angriff funktioniert. Der Angreifer sendet eine bösartige HTTP-Anfrage mit einer modifizierten URL, die den Verzeichnispfad zu einer System- oder Konfigurationsdatei enthält. Der Server verarbeitet die Anfrage und kann aufgrund einer schlechten Serverkonfiguration oder eines schlechten Anwendungsdesigns die Systemdatei abrufen und ihren Inhalt oder Quellcode anzeigen.

Brute-Force-Angriff

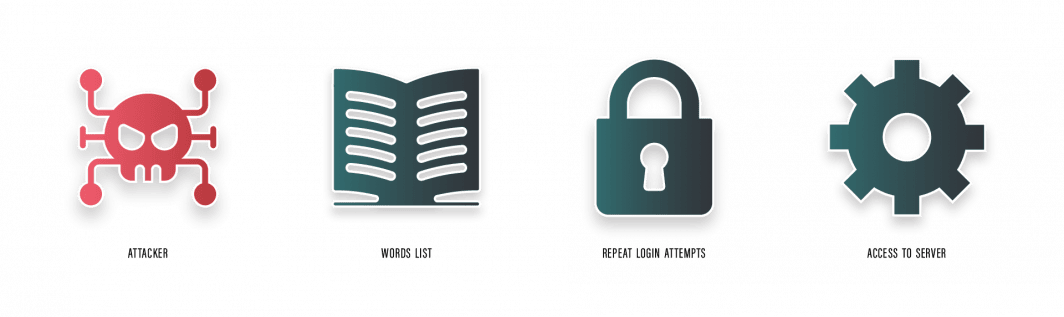

Ein Brute-Force-Angriff, auch Wörterbuchangriff oder Kontoübernahme genannt, ist ein weiterer sehr häufiger Angriff, bei dem ein bösartiger Agent versucht, sich Zugang zu einem eingeschränkten Zugangspunkt auf Ihrem Server zu verschaffen. Dieser eingeschränkte Zugangspunkt ist in der Regel das Root-Konto des Servers oder ein anderes Konto mit Root-Rechten. Die Angreifer verwenden Malware, um automatisch zahlreiche Anmeldeversuche mit automatisch generierten Kennwort- und Benutzernamenkombinationen auf der Grundlage von Wörterbuchwörtern durchzuführen.

Die obige Abbildung zeigt, wie dieser Angriff funktioniert. Auf der linken Seite gibt der Angreifer wiederholte Anmeldeversuche ein, die aus einer mit Malware erstellten Wortliste generiert werden. Wenn die richtigen Kombinationen gefunden werden, erhält der Angreifer Zugriff auf den Server. Brute-Force-Angriffe können sehr effektiv sein - selbst wenn ein Server nur SSH-Schlüsselauthentifizierung verwendet.

Sicherheit für Ihren Server

Im Folgenden finden Sie einige bewährte Verfahren, die Sie bei der Konfiguration und Sicherung Ihrer Server berücksichtigen sollten:

- Halten Sie Ihr Betriebssystem und Ihre Software mit den neuesten Sicherheits-Patches und Updates auf dem neuesten Stand.

- Deaktivieren oder blockieren Sie alle unnötigen Dienste oder Ports, um die Angriffsfläche zu minimieren.

- Schränken Sie den Zugang zu Ihrem Server ein, indem Sie nur autorisierten Benutzern erlauben, eine Verbindung herzustellen und mit dem Server zu interagieren.

- Sichern Sie den Netzwerkverkehr mit Verschlüsselungsprotokollen wie SSL oder TLS.

- Verfügen Sie über einen soliden Plan zur Sicherung und Wiederherstellung von Daten, um Datenverluste und Ausfallzeiten zu minimieren.

- Implementieren Sie starke Passwörter und eine mehrstufige Authentifizierung zum Schutz vor unbefugtem Zugriff.

- Verwenden Sie Firewalls, um den ein- und ausgehenden Netzwerkverkehr zu kontrollieren.

- Überwachen Sie Serverprotokolle und Netzwerkverkehr auf verdächtige Aktivitäten.

- Einsatz von Systemen zur Erkennung und Verhinderung von Eindringlingen, um Angriffe zu erkennen und zu verhindern.

- Implementieren Sie Sicherheitsmaßnahmen wie Dateisystemberechtigungen und Zugriffskontrollen zum Schutz vor unbefugtem Zugriff auf sensible Daten.

Erwerben Sie die Fähigkeiten, um im Cloud Computing erfolgreich zu sein, indem Sie unseren Zertifizierungskurs Introduction to Cloud Computing besuchen.

Kommentare